우분투 ssh 서비스를 사용하다보면 해외에서 여러번 접속을 시도하면서 서버 해킹을 시도하는 것을 어렵지 않게 볼 수 있습니다. 이를 막기 위해선 몇가지 보안 세팅이 필수입니다. 단순히 접속 시도 로고만 들어가도 많은 시도가 있는 걸 알 수 있습니다.

보안 세팅에는 해외 ip 차단, 연속접속시도 차단이 있습니다.

해외 ip 차단 - GeoIP Country Database

[우분투] ssh 보안 세팅: 해외 ip 차단 (+::ffff: 오류 수정)

최근 관련 게시글 중 /usr/local/bin/sshfilter.sh의 코드 문제로 인해 해외 ip 차단 및 정상적인 ssh 접속이 작동하지 않는 경우가 있습니다./var/log/syslog에서 아래 로그와 같이 문제가 생겨 ssh 원격 접속

darkenergy.tistory.com

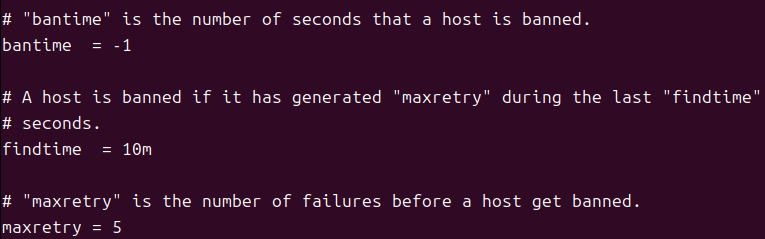

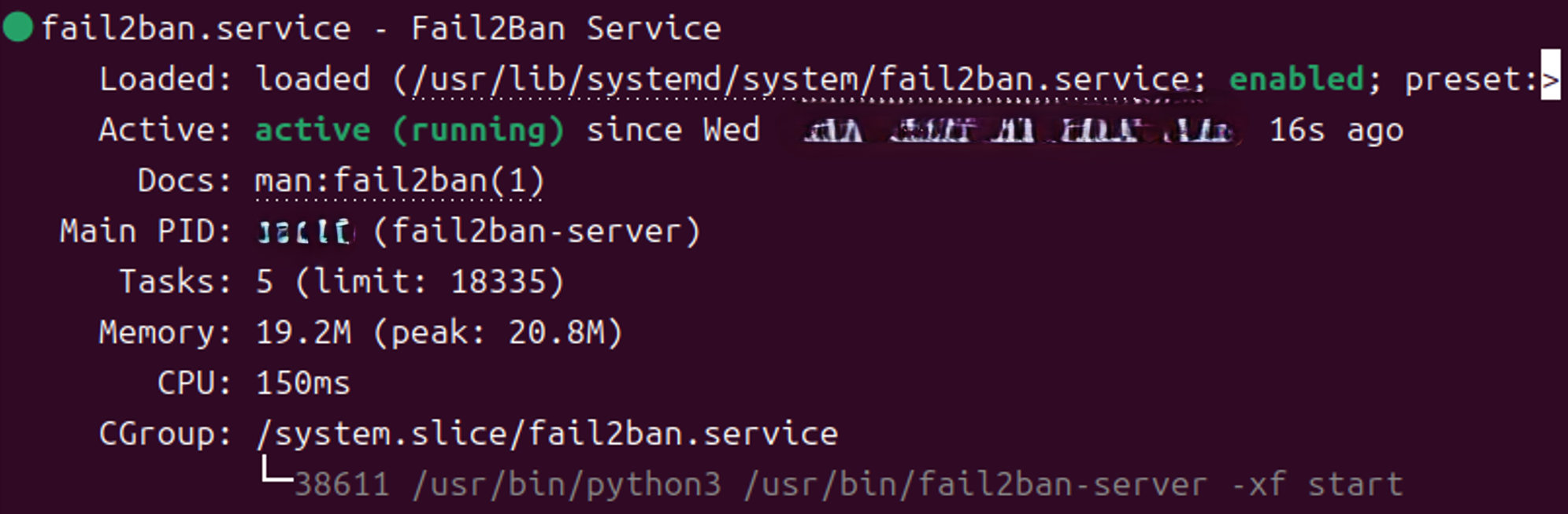

연속접속시도 차단 - fail2ban

[우분투] fail2ban 설정

ssh를 사용하다보면 외부에서 무작위로 접근해 공격하는 일이 생긴다. 따라서, 연속적인 접속 시도를 막아 서버의 보안을 강화할 수 있는 fail2ban을 설정이 필요하다. 오늘은 fail2ban을 세팅해보자.

darkenergy.tistory.com

'ubuntu > ssh' 카테고리의 다른 글

| [우분투] ssh 다중 접속 설정 (0) | 2024.08.31 |

|---|---|

| [우분투] fail2ban 관련 간단 명령어 (0) | 2024.08.30 |

| [우분투] fail2ban 설정 (0) | 2024.08.30 |

| [우분투] ssh 보안 세팅: 해외 ip 차단 (+::ffff: 오류 수정) (1) | 2024.08.30 |

| [우분투] 24.04 자동 화면 잠금 해제 (0) | 2024.08.27 |